[video] 25C3 – iPhone Dev-Team

Photo: map

Am gestrigen Samstagabend brach Saal 1 im Berliner Congress Center am Alex aus allen Nähten. Die Organisatoren des 25C3, der Chaos Computer Club, schaufelte zur PrimeTime drei Mitgliedern des iPhone Dev-Teams die Bühne frei und viele kammen um über die Entwicklung des iPhone-Unlock zu hören.

Die Jungs klingen im Stream ganz sympathisch, im Live-Video sind jedoch ausschließlich deren Keynote-Slides zu sehen.

➝ Video

Nach dessen Vortrag weiß ich, dass ich nichts weiß.

Trotzdem wurden ein paar interessante Details erwähnt, die ich einfach einmal – ohne Anspruch auf Vollständigkeit – beim zweiten Anschauen zusammengeschrieben habe:

- Die internationale Gruppierung des Dev-Teams formte sich im Juni 2007. Jetzt, am 25C3, treffen sich die Jungs in persona zum ersten Mal.

- Das PwnageTool hat 20.000 Zeilen Code.

- Das Ziel ist nach einem Apple Firmware-Updates, dass PwnageTool bereits 24-48 Stunden später aktualisiert zu haben und auf die neue FW-Version anzupassen.

- 180 aktive User, aus der Apple Inc. IP-Range in Cupertino, interessieren sich für das PwnageTool

- Im iPhone stecken zwei ARM-Prozessoren – das iPhone OS ist mehr oder weniger identisch mit dem von Mac OS X

- Ein wesentlicher Unterschied zwischen der Mac OS X Plattform und dem iPhone OS ist der Demon ‚Lockdownd‘, der die Kommunikation zwischen dem Computer und dem iPhone regelt.

- System-Partition ist Read-only / Applikationen laufen als ‚mobile‘ User – in den ersten FW-Versionen liefen diese noch als ‚root‘

- Für den Jailbreak um unsignierte Applikationen auf dem Gerät auszuführen, ist es notwendig den Kernel zu modifizieren, der jedoch signiert ist.

- Das komplette Filesystem ist mit FileVault verschlüsselt.

- Bootrom ist im DFU-Mode mit einem ‚Buffer overflow-Expoit‘ verwundbar – danach patched das Dev-Team alle weiteren Signatur-Checks.

- Beim Reverse Engineering hat geholfen, das in Firmware 1.0.2 das iPhone dem Programm iTunes blind vertraut hat, und so Zugang zum Code geschaffen wurde.

- Es gibt keinen DFU-Mode (eine Art Recovery-Mode) bei der Baseband, welches einen ‚richtigen‘ Brick auslösen kann.

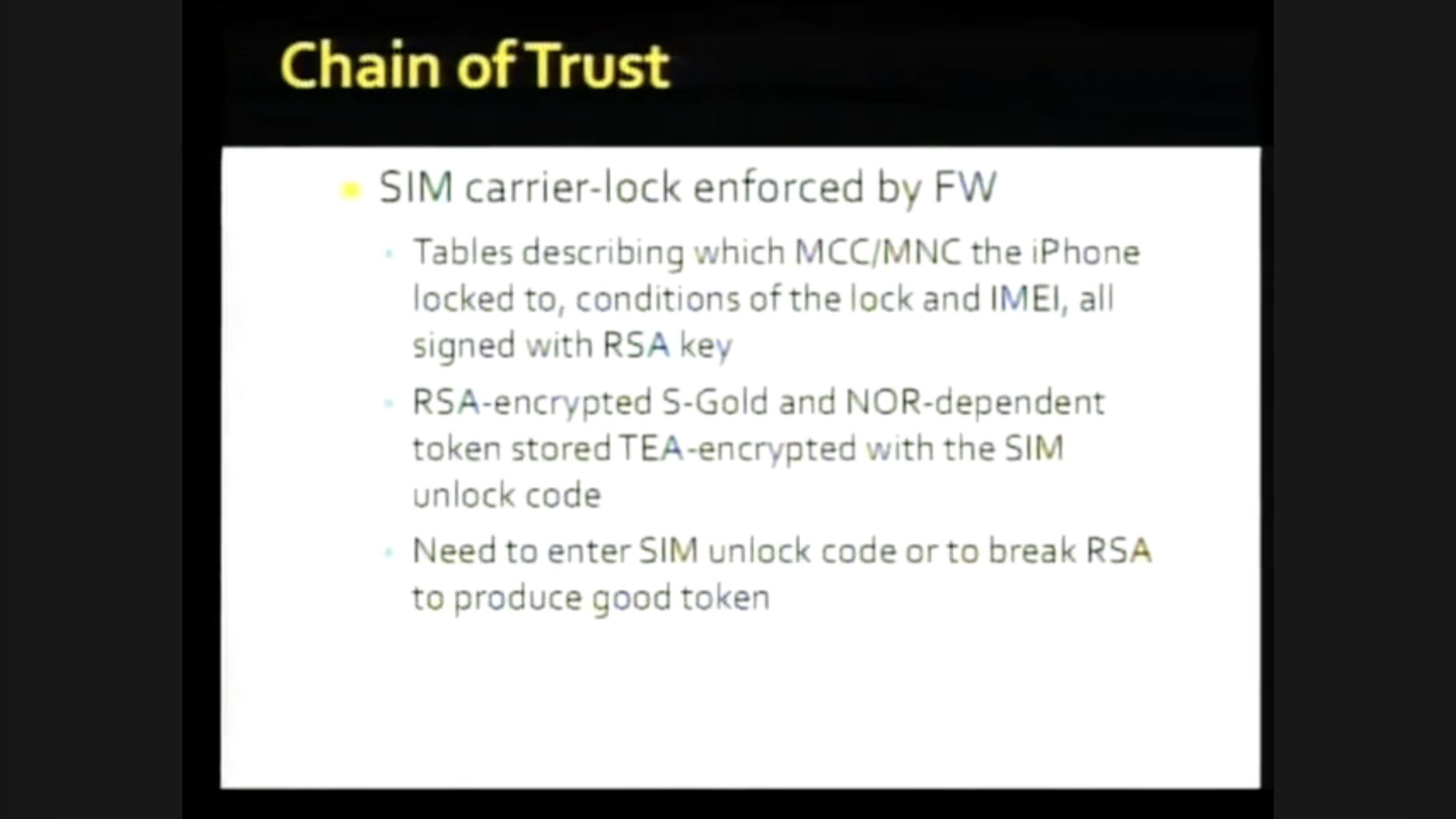

- Der iPhone3G-Bootloader kommt mit RSA-Signatur

- Durch die Signierung – S-Gold-ID und NOR-ID – kann die Firmware von einem offiziell freien iPhone nicht einfach in ein gesimlocktes iPhone übernommen werden.

- Die erste iPhone-Generation hatte zwei Bootloader 3.9 und 4.6 die populär waren – es soll jedoch noch Andere gegeben haben

- Die erste Software-Lösung iPhoneSimFree, für die damals $40 – $70 bezahlt werden durfte (24 Stunden später erschien das kostenlose anySIM), nutzt die so genannte Bleichenbacher-Attacke

- Bootloader-Exploit ‚JerrySIM‘ ’sickerte‘ ungewollt aus den Reihen des Team, während sich das 3G gerade in seiner Entwicklung befand. Das Team glaube diesen Exploit daher ‚verloren‘ zu haben. Apple schloss diese Lücke jedoch noch nicht bis Firmware 2.0.1, weshalb JerrySIM im Entwicklungs-Prozess gute Dienste leistete.

- Katz und Maus-Spiel: Apple fixt mit jedem Firmware-Update alle vom Dev-Team verwendeten Sicherheitslücken.

- Stand-der-Dinge: iPhone Classic ist komplett offen und auch von Apple mit einem Firmware-Update nicht mehr zu schließen. Für das iPhone 3G muss das Bootrom gefunden werden um einen permanenten Unlock zu erreichen und die ‚Chain of Trust‘ zu brechen. Derzeit ist man auf neue Exploits für ‚Code Injections‘ angewiesen.

Die Konferenz Aufzeichnungen aller Vorträge schlagen in den nächsten Tagen auf der CCC-Webseite auf, die dort per FTP oder (besser) per BitTorrent zu beziehen sind. Nächstes Jahr sehen wir uns dann in Berlin.

Bis dato klebe ich mir neue Propaganda-Hintergrundbilder auf den Laptop.