Delete BootNeuter

Ich habe gerade erste persönliche Erfahrungen mit dem PwnageTool gesammelt.

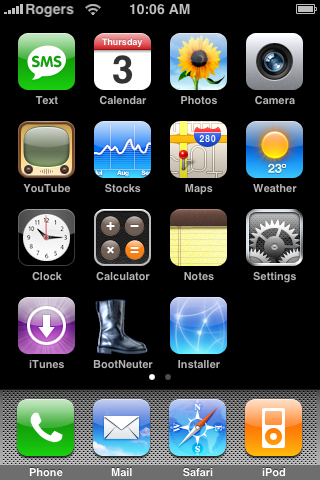

Es macht Spaß, soviel vorweg. Die Anleitungen für das DevTeam-Programm – wenn überhaupt notwendig – finden sich überall im Internetz, weshalb ich mich hier nicht wiederholen möchte. Wenn alles glatt verlaufen ist, findet ihr euch mit solch einem HomeScreen wieder.

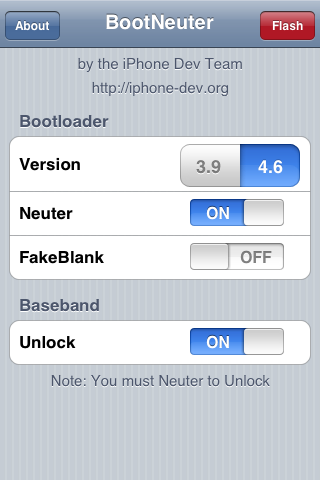

Der BootNeuter, welcher euch den Zugriff auf den S-Gold Bootloader und die Baseband gibt, bleibt nach erfolgreichem Einspielen der ‚personalisierten‘ Firmware auf dem Gerät erhalten. Das ist nicht schön, da bei einem einfachen Klick auf das Programm, der Flash-Vorgang erneut eingeleitet wird – mehrmaliges Ausführen ist der Gesundheit des iPhones wohl eher nicht zuträglich.

Kindern sowie unbedarften Nutzern, sollte man daher diese Spielzeuge wieder wegnehmen. Dafür notwendig sind das BSD Subsystem, Term-vt100 (Kategorie: System) + SUID Lib Fix (Kategorie: 1.1.3 Tweaks) und der BSD Subsystem Termfix (Kategorie: Tweaks).

Diese Befehle können im Anschluss direkt in der Applikation Term-vt100 ausgeführt werden – das Passwort lautet bekanntlich: alpine

rm -rf /Applications/BootNeuter.app

killall -HUP SpringBoard

Warum all der Stress? Das PwnageTool verspricht Zukunftssicherheit, die sich erstmals nach dem Erscheinen der finalen Firmware-Version 2.0 zeigen wird. Bis dato werden sich sicherlich auch noch die hier vorgestellten Konzepte weiterentwickelt, die den oben beschriebenen Weg überflüssig machen.

Eine, sicherlich nur temporäre Lösung zielt beispielsweise auf eine Passwortsicherung mit und durch die neue Firmware ab.

-> Pwnage FAQ

Update: Andre Sendowski weißt mich gerade darauf hin, das es in seinem Repository (www.sendowski.de/iphone) unter ‚Tools‘ ein Packet gibt, das den BootNeuter ohne Terminal wieder vom Gerät entfernt!